AD在許多企業(yè)內(nèi)部承擔(dān)著基礎(chǔ)架構(gòu)核心系統(tǒng)的角色,維護(hù)這套系統(tǒng)的正常運(yùn)行是企業(yè)內(nèi)部基礎(chǔ)運(yùn)維的重要課題,然而,AD建設(shè)、防護(hù)在許多企業(yè)中并未得到良好的實(shí)踐和足夠的重視,本期我們就來(lái)談一談當(dāng)前環(huán)境下,每個(gè)運(yùn)維人都需要了解的工作——AD防護(hù)工作。

01. 我們所面臨的問(wèn)題

當(dāng)今社會(huì),疫情此起彼伏,寒冬忽至,更行各業(yè)都受到了不同程度的影響。但是我們深處的互聯(lián)網(wǎng)時(shí)代,依然非常活躍,似乎大家把更多的精力和重心,都逐漸投入其中。或許是一種錯(cuò)覺,隨著疫情的反反復(fù)復(fù),我們面臨的互聯(lián)網(wǎng)攻擊也愈加頻繁,各種勒索病毒和安全漏洞層出不窮,在無(wú)數(shù)個(gè)日日夜夜,折磨著我們每個(gè)IT維護(hù)人員。

當(dāng)今勒索病毒已經(jīng)成為了一條灰色產(chǎn)業(yè)鏈,2022年7月,全球新增的活躍勒索病毒家族有:Stop247、RoBaj、RedAlert、Checkmate、Lilith、Luna、BianLian、0mega等家族,其中RedAlert、Lilith、BianLian、0mega均為雙重勒索家族;Checkmate為針對(duì)NAS設(shè)備發(fā)起攻擊的勒索病毒;yanluowang勒索病毒雖不是本月新增,但該勒索病毒家族在近期開始公開發(fā)布受害者數(shù)據(jù)。

現(xiàn)階段微軟產(chǎn)品在身份驗(yàn)證、終端管理等方面,仍然是行業(yè)主流。面對(duì)時(shí)時(shí)刻刻的病毒威脅,我們?cè)贏D防護(hù)這一塊,應(yīng)該都要一些比較全面和通用的措施來(lái)進(jìn)行應(yīng)對(duì)。保障客戶的域環(huán)境安全和快速恢復(fù)業(yè)務(wù)。

02. 每個(gè)運(yùn)維都必須了解:AD防護(hù)工作

按照目前的情況,我們應(yīng)該從以下幾個(gè)方面進(jìn)行防護(hù)或者加固,阻止AD被入侵或者二次入侵。

1)補(bǔ)丁更新

萬(wàn)事先補(bǔ)丁,補(bǔ)丁對(duì)于大多數(shù)微軟管理員來(lái)說(shuō),是又愛又恨。愛的是,補(bǔ)丁能夠解決很多漏洞,讓管理員更加的放心工作。恨的是,每個(gè)月都會(huì)有補(bǔ)丁,補(bǔ)丁推動(dòng)和補(bǔ)丁安裝,在企業(yè)內(nèi)部往往都存在一定的阻力,耗時(shí)耗力,效果還不是特別好。

但是不管怎么樣,補(bǔ)丁正如其名,能夠很好把系統(tǒng)的漏洞堵住(雖然往往會(huì)產(chǎn)生新的漏洞),給Windows操作系統(tǒng)構(gòu)筑一道堅(jiān)實(shí)的屏障,是我們每個(gè)管理員必須要定期做的事情。

對(duì)于日常工作來(lái)說(shuō),必須要有企業(yè)自己的補(bǔ)丁更新管理規(guī)范和制度,并積極進(jìn)行推動(dòng)。在保證系統(tǒng)穩(wěn)定的情況下,定期進(jìn)行補(bǔ)丁更新。

對(duì)于應(yīng)急的場(chǎng)景,比如客戶已經(jīng)中了病毒了。這個(gè)時(shí)候,我們更加應(yīng)該懂得事急從權(quán),立即針對(duì)服務(wù)器進(jìn)行補(bǔ)丁更新,安裝最新的補(bǔ)丁,減少系統(tǒng)層級(jí)的攻擊面。

2)密碼重置

現(xiàn)在的攻擊者,往往都是利用漏洞或者弱密碼撞庫(kù),竊取AD域環(huán)境的高權(quán)限賬號(hào)密碼,然后進(jìn)行侵入和破壞。

對(duì)于日常工作來(lái)說(shuō),我們應(yīng)該積極推行密碼策略,嚴(yán)格設(shè)置密碼復(fù)雜度,保障賬號(hào)的安全。同時(shí),對(duì)于管理員賬號(hào)密碼,我們應(yīng)該盡可能的做到改名、禁用、強(qiáng)密碼等措施,進(jìn)行最全面的防護(hù)。

對(duì)于應(yīng)急的場(chǎng)景,理應(yīng)立即重置所有管理員的賬號(hào)密碼,阻斷攻擊者的利用高權(quán)限賬號(hào)密碼進(jìn)一步搞破壞。

3)權(quán)限梳理

在企業(yè)里面,90%以上的系統(tǒng),對(duì)接AD域,都不需要域管理員權(quán)限的賬號(hào),但是90%以上的企業(yè),都給予了管理員權(quán)限。這就導(dǎo)致了AD域被入侵的風(fēng)險(xiǎn)極大的增加。任何一套對(duì)接了AD的應(yīng)用系統(tǒng),在出現(xiàn)漏洞后,都有可能導(dǎo)致AD高權(quán)賬號(hào)密碼被泄露,進(jìn)而發(fā)生非常嚴(yán)重的安全事件。畢竟,再安全的保險(xiǎn)大門,也禁不住黑客拿著大門鑰匙走進(jìn)來(lái),防不勝防沒法防。

在日常工作中,我們對(duì)于AD的管理更應(yīng)該注重權(quán)限的控制。一方面我們要嚴(yán)格審核管理員賬號(hào),盡量遵循微軟的JIE原則,只賦予最小化的權(quán)限。而不是像馬大哈一樣,給個(gè)管理員權(quán)限草率了事。在圖省事的同時(shí),也給自己留下了一個(gè)巨大的隱患。相當(dāng)于你把自己的安全,交給了一個(gè)陌生人,安全性完全沒有任何保障。

對(duì)于應(yīng)急場(chǎng)景,應(yīng)該立即梳理出高權(quán)賬號(hào),然后進(jìn)行逐一的清理和回收。規(guī)避其它賬號(hào)密碼泄露造成二次入侵。同時(shí),把高權(quán)賬號(hào)掌握在自己手中,能夠更加的安全放心。

4)組策略防護(hù)

組策略是一把雙刃劍,一方面方便了我們的統(tǒng)一配置和管理,一方面,也給了黑客利用的空間。黑客往往利用組策略來(lái)進(jìn)行病毒的推送和蔓延,導(dǎo)致域內(nèi)所有的機(jī)器收到感染。因此,我們一定要加強(qiáng)組策略的監(jiān)控和管理。

在日常工作中,定期對(duì)組策略進(jìn)行優(yōu)化,梳理不需要組策略。同時(shí),對(duì)組策略的更新進(jìn)行實(shí)時(shí)的監(jiān)控,發(fā)現(xiàn)組策略被異常篡改,則立即進(jìn)行響應(yīng)。

對(duì)于應(yīng)急場(chǎng)景,我們應(yīng)該首先檢查組策略是否有被篡改(更新時(shí)間和更新記錄),檢查異常的腳本或者agent等,立即進(jìn)行回收和刪除處理。

03. 后續(xù)

我們?cè)谄綍r(shí)的工作當(dāng)中,一定要有非常清晰的防護(hù)策略和思路,在正確時(shí)間點(diǎn),采取最正確的措施,實(shí)現(xiàn)影響的最小化。

當(dāng)然除此之外,在AD安全加固措施等其他方面,還有更多可探討的內(nèi)容,限于篇幅,本期不作為重點(diǎn)。我們將在后續(xù)更深一步推出關(guān)于AD加固防護(hù)的專題內(nèi)容,感興趣的朋友歡迎持續(xù)關(guān)注嘉為藍(lán)鯨!

同時(shí),企業(yè)也可以尋求專業(yè)服務(wù),以便快速建立和完善企業(yè)AD運(yùn)維能力。

04. 嘉為AD運(yùn)維服務(wù)

針對(duì)企業(yè)AD運(yùn)維,嘉為團(tuán)隊(duì)提供全面一站式的技術(shù)服務(wù),包括:AD及基礎(chǔ)架構(gòu)實(shí)施、AD域升級(jí)與架構(gòu)優(yōu)化、AD安全加固、AD HW服務(wù)等,助企業(yè)打造堅(jiān)如磐石的IT系統(tǒng),為企業(yè)信息系統(tǒng)保駕護(hù)航。

除此之外,嘉為還提供規(guī)劃咨詢服務(wù)、系統(tǒng)建設(shè)服務(wù)、二線專家服務(wù)、系統(tǒng)優(yōu)化服務(wù)、IT運(yùn)維整體外包服務(wù)、人員派駐等服務(wù),企業(yè)可以根據(jù)需求自由組合選擇使用的服務(wù)內(nèi)容和范圍。

05. WeOps一體化運(yùn)維平臺(tái)

有關(guān)企業(yè)AD運(yùn)維,嘉為藍(lán)鯨WeOps平臺(tái)產(chǎn)品還可從預(yù)防和監(jiān)控故障處理兩方面為企業(yè)保駕護(hù)航:

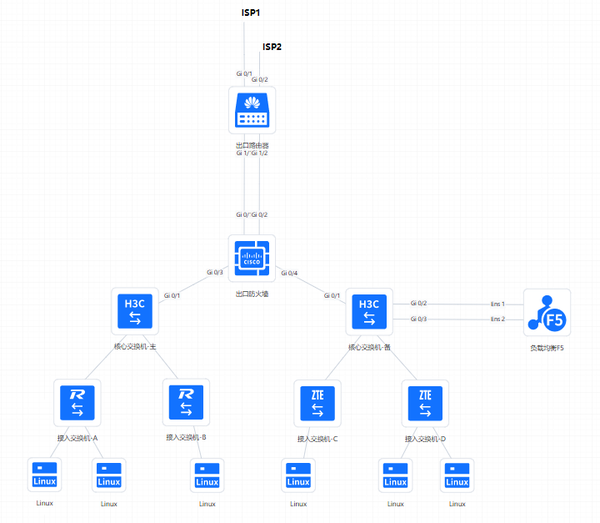

1)預(yù)防

WeOps平臺(tái)可針對(duì)日常排查時(shí)發(fā)現(xiàn)的一系列隱患做到及時(shí)預(yù)防。案例中由于企業(yè)AD不規(guī)范導(dǎo)致系統(tǒng)存在沒有備份、沒有補(bǔ)丁安裝、網(wǎng)絡(luò)環(huán)境負(fù)載等隱患,而WeOPs平臺(tái)可通過(guò)作業(yè)平臺(tái)定時(shí)自動(dòng)備份、通過(guò)補(bǔ)丁安裝進(jìn)行定期安裝、通過(guò)平臺(tái)進(jìn)行網(wǎng)絡(luò)設(shè)備的自動(dòng)發(fā)現(xiàn),生成拓?fù)渫昝澜鉀Q上述問(wèn)題。

2)監(jiān)控故障處理

WeOps平臺(tái)中的監(jiān)控告警系統(tǒng),可做到持續(xù)監(jiān)控,智能告警,提前發(fā)現(xiàn)問(wèn)題,降低業(yè)務(wù)影響,一旦發(fā)生故障,可通過(guò)拓?fù)鋱D分析關(guān)聯(lián)影響,同時(shí)結(jié)合資產(chǎn)管理分析資產(chǎn)影響情況,最后采用自動(dòng)化工具快速解決故障,持續(xù)保障企業(yè)業(yè)務(wù)連續(xù)性。

嘉為藍(lán)鯨WeOps平臺(tái)滿足國(guó)產(chǎn)化兼容,支持在國(guó)產(chǎn)環(huán)境下的一體化運(yùn)維,自主可控,幫助用戶解決工具功能單一、眾多IT運(yùn)維對(duì)象管理難、自動(dòng)化程度低、信創(chuàng)生態(tài)產(chǎn)品兼容等問(wèn)題,助力客戶安全落地一體化運(yùn)維場(chǎng)景。

相關(guān)文章推薦

ITSM運(yùn)營(yíng):服務(wù)請(qǐng)求管理持續(xù)改進(jìn)

2025-04-11

2025-04-11

查看詳細(xì)

AI驅(qū)動(dòng)IT運(yùn)維轉(zhuǎn)型:從審批流到AI工作流

2025-04-11

2025-04-11

查看詳細(xì)

國(guó)產(chǎn)化替代實(shí)踐:嘉為藍(lán)鯨全棧智能觀測(cè)中心對(duì)比IBM Tivoli

2025-04-11

2025-04-11

查看詳細(xì)

嘉為藍(lán)鯨平臺(tái):三位一體,打造云原生數(shù)字化基座

2025-04-11

2025-04-11

查看詳細(xì)

嘉為藍(lán)鯨DevOps研發(fā)效能管理平臺(tái):AI賦能研運(yùn),效能再進(jìn)化

2025-04-11

2025-04-11

查看詳細(xì)

ITSM運(yùn)營(yíng):事件管理持續(xù)改進(jìn)

2025-04-07

2025-04-07

查看詳細(xì)